No dejarás de tener el control de tu información con Wazuh

-1.png)

SEGURIDAD A TU MEDIDA

Costo- eficiencia inteligente

Hemos creado para ti un XDR y SIEM en una sola plataforma, ofreciendo una protección completa sin necesidad de múltiples herramientas costosas. Esto ayuda a optimizar el presupuesto de TI sin comprometer la seguridad.

-1.png?width=1571&height=1028&name=Costo-%20eficiencia%20inteligente%20(2)-1.png)

IT Y CONTROL

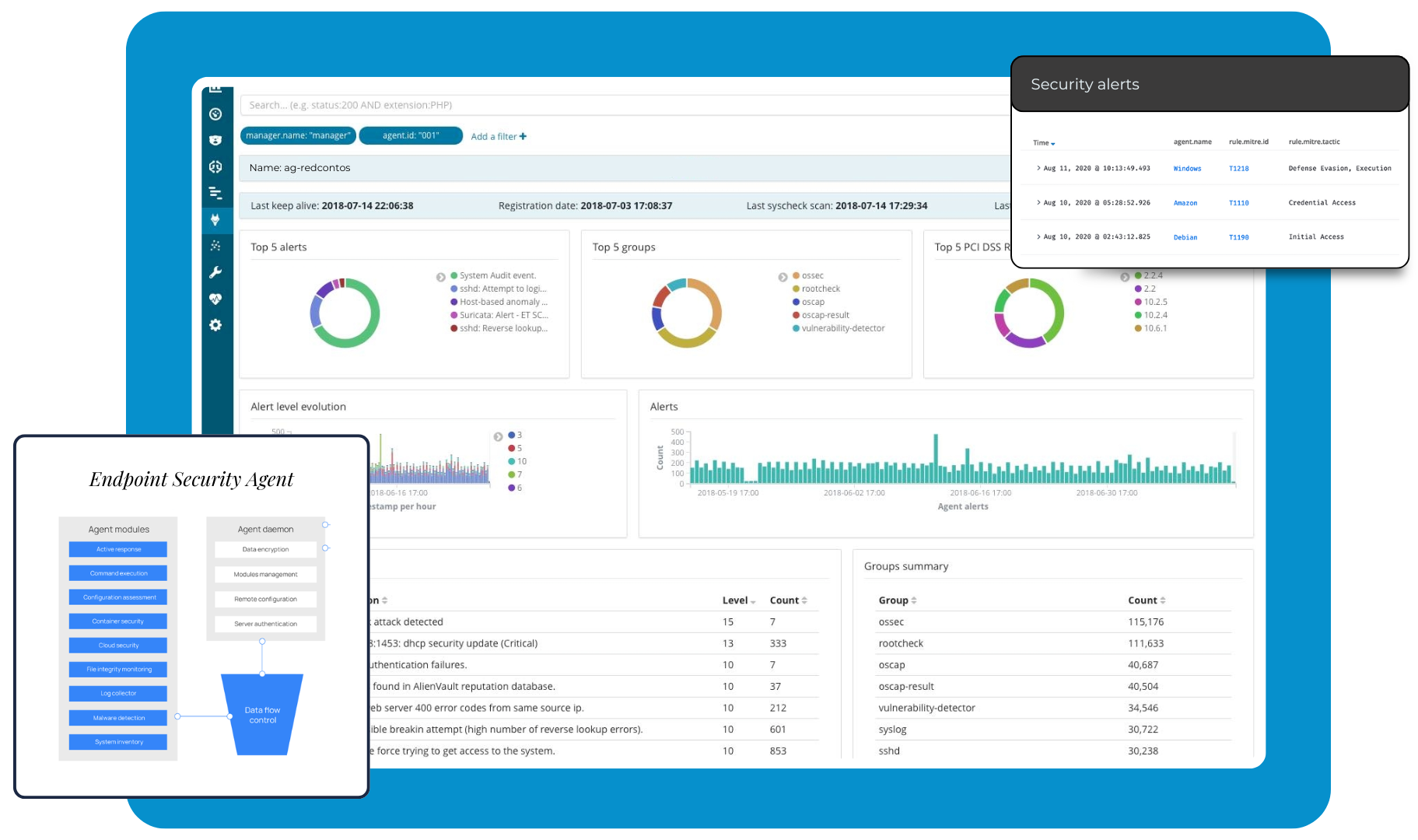

Control Total y Transparente

Siempre tendrás visibilidad completa y detallada de toda tu infraestructura de TI, permitiéndote mantener el control absoluto sobre cada aspecto de tu seguridad. Desarrollamos un XDR que te muestra cómo y dónde se están aplicando las políticas de seguridad, asegurando que siempre estés al tanto de lo que sucede.

-1.png?width=1576&height=1032&name=Costo-%20eficiencia%20inteligente%20(3)-1.png)

CIBERSEGURIDAD 24/7

Automatización Inteligente

Estamos transformando la ciberseguridad al sumar las funciones de un XDR y SIEM, porque no solo detecta amenazas, sino que también automatiza la respuesta. Esto significa que puedes olvidarte de gestionar manualmente los incidentes y confiar en que todo se resuelve de manera rápida y eficaz. Es como tener un guardián que trabaja sin descanso para mantener tu empresa segura, sin que tú tengas que estar ahí con el ojo puesto 24/7.

Protección para servidores

Monitoreo de integridad, detección de amenazas y auditoría de logs para servidores en cualquier sistema operativo.

Estaciones de trabajo

Identifica y alerta sobre comportamientos sospechosos o intentos de acceso no autorizados.

Dispositivos de red

Supervisión de actividad y detección de comportamientos anómalos en routers, switches y firewalls.

Aplicaciones

Ayuda a mantener las aplicaciones actualizadas, reduciendo el riesgo de explotación de vulnerabilidades conocidas.

Protege tu nube

Integración con entornos cloud como AWS, Azure y Google Cloud, asegurando la visibilidad y seguridad de tus recursos en la nube.

Microsoft 365

Ayuda a detectar actividades sospechosas, posibles brechas de seguridad, y a cumplir con normativas de seguridad.

Conoce los planes de Wazuh para empresas

Wazuh Cloud - Small (up to 100 agents)

USD 623/mes

Esto incluye:

✔︎ Active Agents (Up to 100).

✔︎ Indexed data retention - 1 month

✔︎ Archive data retention - 3 months

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

Wazuh Cloud - Medium (up to 250 agents)

USD 1007/mes

Esto incluye:

✔︎ Active Agents (Up to 100).

✔︎ Indexed data retention - 3 months

✔︎ Archive data retention - 1 year

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

Wazuh Cloud - Large (up to 500 agents)

USD 1,600/mes

Esto incluye:

✔︎ Active Agents (Up to 500).

✔︎ Indexed data retention - 3 months

✔︎ Archive data retention - 1 year

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

Wazuh Cloud - Small (up to 100 agents)

USD 6,852/year

Esto incluye:

✔︎ Active Agents (Up to 100).

✔︎ Indexed data retention - 1 month

✔︎ Archive data retention - 3 months

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

Wazuh Cloud - Medium (up to 250 agents)

USD 11,076/year

Esto incluye:

✔︎ Active Agents (Up to 100).

✔︎ Indexed data retention - 3 months

✔︎ Archive data retention - 1 year

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

Wazuh Cloud - Large (up to 500 agents)

USD 17,604/year

Esto incluye:

✔︎ Active Agents (Up to 500).

✔︎ Indexed data retention - 3 months

✔︎ Archive data retention - 1 year

✔︎ PCI-DSS certified

✔︎ SOC2 certified

✔︎ ISO27001 certified

TecnetBlog

Escaneo de vulnerabilidades

Conoce el ABC de esta función, desde la detección de vulnerabilidades hasta la corrección de fallas y la generación de reportes de vulnerabilidades detallados.

TecnetBlog

Identifiquemos usuarios maliciosos ¿Cómo se hace?

Las amenazas internas son las más peligrosas, es decir tus usuarios, que pueden surgir de trabajadores descontentos o cuentas comprometidas, representando un riesgo significativo.